Les crypto-monnaies sont de plus en plus populaires. Elles révolutionnent les concepts habituels du commerce. La plupart des monnaies numériques offrent un degré élevé de sécurité, de fiabilité et d’évolutivité. Les valeurs croissantes des crypto-monnaies ont poussé un grand nombre d’investisseurs particuliers et professionnels à s’y convertir.

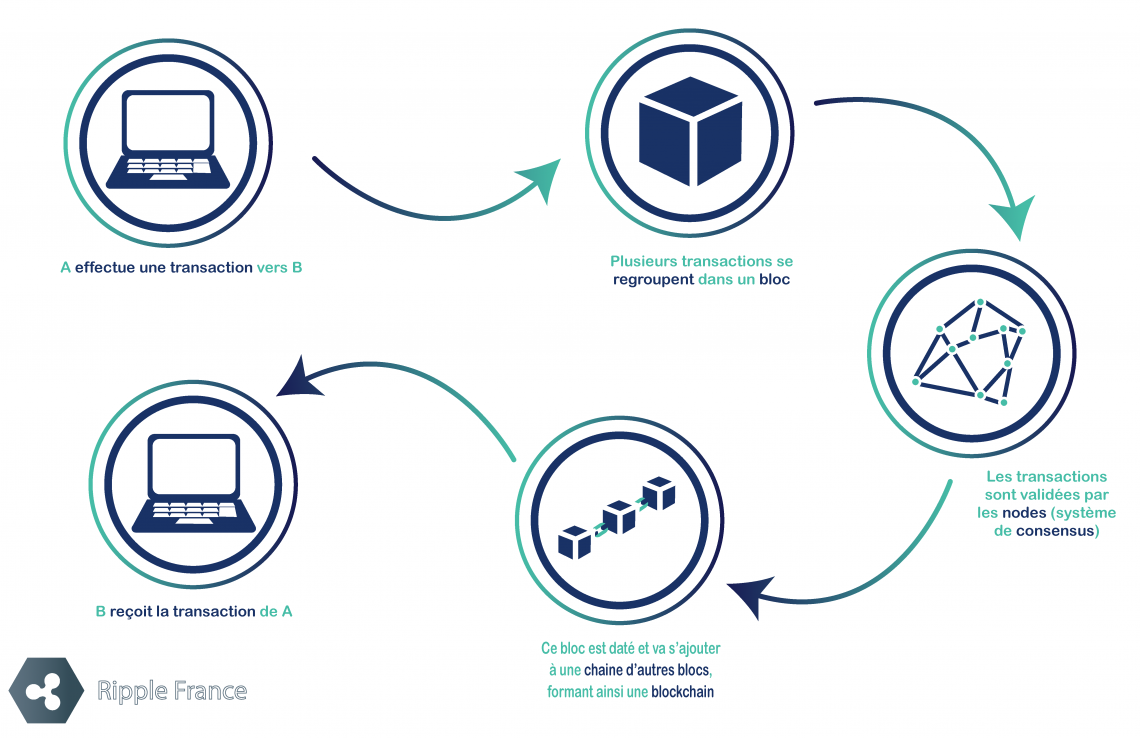

Dès aujourd’hui, les institutions gouvernementales, les banques et les sociétés de transfert de paiement adoptent la blockchain de Ripple pour les transactions inter-pays. Toutes les monnaies numériques sont basées sur la technologie blockchain. C’est la technologie dans laquelle chaque bloc est connecté avec le bloc suivant et représente une transaction particulière.

La Blockchain de Ripple

Le XRP est l’une des trois principales crypto-monnaies au monde. Il fonctionne sur la plate-forme de paiement de Ripple, pour le traitement rapide des transactions internationales (essentiellement entre les banques).

Ce système Ripple révolutionne les systèmes mondiaux de transfert d’argent en réduisant leur coût et leur temps de traitement. Dans les systèmes de transfert d’argent traditionnels, il faut cinq à huit jours pour qu’une transaction soit achevée. Bitcoin est la première crypto-monnaie a avoir réduit ce laps de temps à une heure seulement. Ripple utilise la dernière technologie blockchain et a réduit ce temps à seulement 4 secondes.

Une blockchain très fiable

La blockchain est une technologie de stockage et de diffusion d’information. Elle est transparente, sécurisée et fonctionne par système de consensus, c’est-à-dire sans organe central de contrôle. Autrement dit, une blockchain compile toute les transactions effectuées par les utilisateur depuis la création de la chaîne. Tout le monde peut vérifier la validité de la chaîne puisque, dans le cas de Ripple, celle-ci est en open source. C’est-à-dire que tout le monde a accès au code source de la plateforme Ripple. Son code est transparent.

D’ailleurs, pour ceux que cela intéressent, vous le trouverez ici : https://github.com/ripple/rippled

Elle fonctionne nécessairement avec une monnaie. Dans le cas de Ripple, c’est le XRP qui joue ce rôle. Le registre XRP est public, donc consultable par tout le monde. La transaction reste cependant anonyme, quiconque consulte le registre verra les adresses des portefeuilles, et non l’identité des propriétaires.

Ripple XRP et Ripple-Net ont été créés en 2012 pour faciliter le transfert de fonds et d’actifs en seulement quelques secondes. Ripple XRP est également évolutif puisqu’il peut gérer 1500 transactions par seconde. En raison de sa rapidité et de son évolutivité, plus de 200 entreprises ont adopté sa technologie. Une des caractéristiques phare de Ripple est que la plate-forme peut s’utiliser sans sa devise, XRP.

Quelques précisions sur la blockchain de Ripple

Une autre caractéristique très intéressante de Ripple est la progression de sa valeur : une augmentation d’environ 35 000 % en 2017. C’est la plus forte croissance enregistrée pour toutes les cryptomonnaies. La devise a donc battu son propre record de valeur en atteignant 3,60 $ la première semaine de janvier 2017. Si le cours a actuellement baissé à environ 34 centimes de dollars pour un XRP, cette grande amplitude est annonciatrice pour les mois qui viennent d’une prise de valeur considérable.

De plus, de nombreuses universités se sont également associées à son programme de recherche sur la blockchain, ce qui pérennise d’autant plus l’avenir de cette technologie et le leadership de Ripple en la matière.

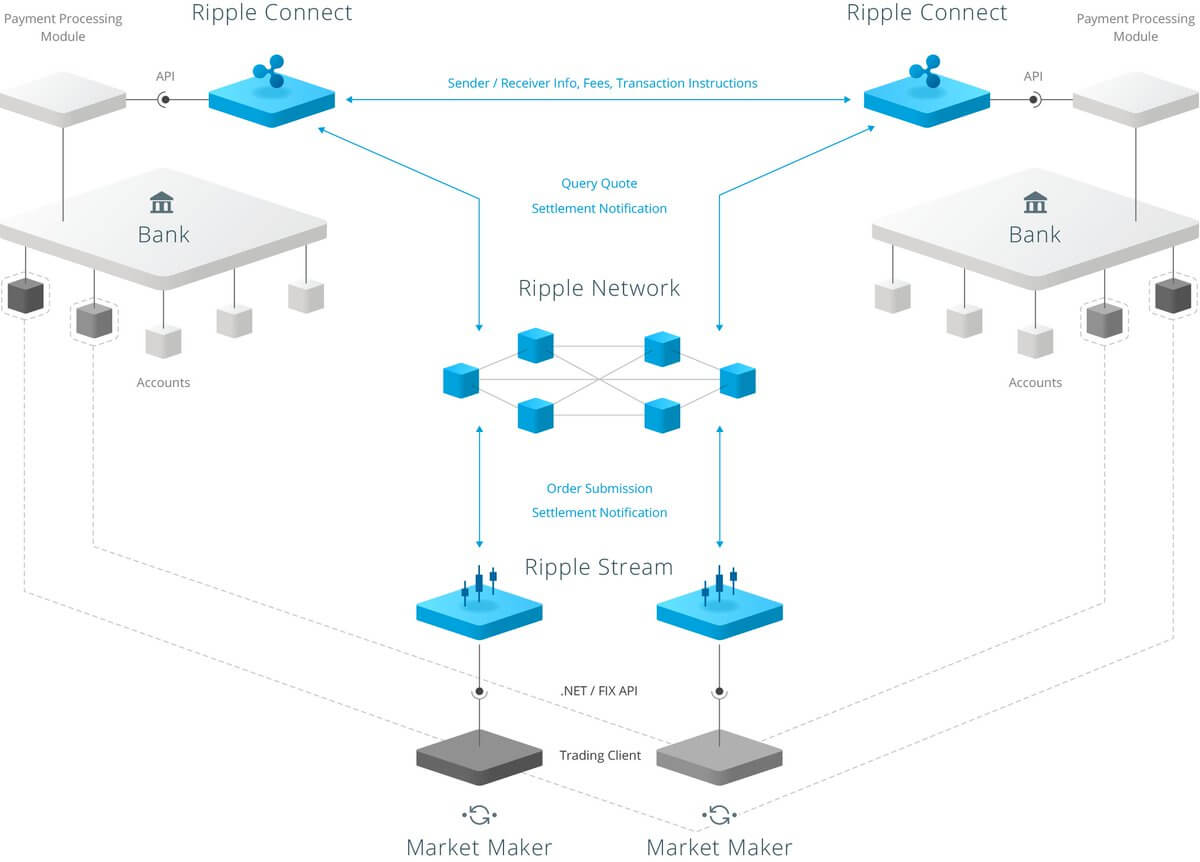

L’une des principales différences entre Ripple et les autres cryptomonnaies est la blockchain que ces monnaies utilisent. Ripple est basé sur une base de données publique connectée avec différents serveurs de validation.

Le but principal derrière la blockchain Ripple

L’entreprise a pour objectif principal de prendre des parts de marché à l’aide de technologies innovantes. Ils veulent dominer le marché de la crypto-monnaie en facilitant les paiements transfrontaliers. C’est pourquoi de nombreuses entreprises de transfert d’argent ont rejoint Ripple. Le protocole Hashtree Ripple est utilisé pour les transferts d’argent. L’adhésion d’un nombre croissant de banques et d’institutions financières à la technologie Ripple a obligé l’entreprise à augmenter le nombre de transactions par seconde à 50 000. Parmi les nouveaux venus, la Western Union, un des principaux services de transactions financières au monde, qui étudie la possibilité de créer des passerelles entre les deux entreprises et d’adopter la blockchain comme solution de paiement.

Ripple envisage également de faire de XRP la monnaie principale pour faciliter les transactions transfrontalières en un temps encore plus réduit. Les experts en crypto-monnaies pensent même que la valeur de Ripple ne diminuerait pas si la devise XRP venait à disparaître. Ils en sont convaincus parce qu’un nombre toujours plus grand de sociétés de paiement et des banques utilisent son protocole pour les transactions transfrontalières. Ripple semble donc avant tout une société proposant des solutions de paiement par la blockchain plutôt que seulement la société-mère du XRP.

Un des avantages à utiliser Ripple XRP, c’est qu’il est beaucoup plus sécurisé que beaucoup d’autres monnaies numériques. Toutes les transactions sur la plateforme de Ripple sont enregistrées dans un registre décentralisé et disponible en open source. Les ingénieurs et les experts de la blockchain sont constamment entrain de corriger les potentielles anomalies. Le système est actif 24 heures sur 24, ce qui le rend d’autant plus sûr puisqu’il est mis à jour continuellement.

On peut désormais en convenir, Ripple XRP est en train de révolutionner les paiements transfrontaliers grâce à sa technologie innovante et de plus en plus perfectionnée. Le groupe élimine le rôle des intermédiaires dans les transactions, ce qui est un gain considérable en terme de temps et de coûts pour le traitement des paiements entre pays. Grâce à la blockchain, les institutions financières peuvent traiter leurs transactions en quelques secondes, ce qui s’avère très utile pour la croissance de ces entreprises. Le PDG de Ripple : Brad Garlinghouse espère qu’avec le temps, Ripple prendra le pas sur les autres cryptos grâce à ces transactions transfrontalières rapides, fiables et sûres.